A PDVSA-ügy és az új olajháború - így térdeltették le Venezuela olajiparát

Hogyan bénította meg Venezuela exportját a Southern Spear hadművelet és a zsarolóvírusok összehangolt csapása?

A 21. század harmadik évtizedének közepére a globális energiaszektor vált a hibrid hadviselés elsődleges kísérleti terepévé. Az állami és nem állami szereplők közötti határok elmosódása, a kinetikus, azaz fizikai katonai műveletek és a kibertámadások szinkronizálása olyan új fenyegetési környezetet teremtett, amelyben a hagyományos védelmi doktrínák hatástalanná válnak. A 2025. decemberében Venezuela állami olajvállalata, a Petróleos de Venezuela, S.A. (PDVSA) ellen intézett támadás nem csupán egy elszigetelt incidens, hanem egy komplex geopolitikai játszma csúcspontja, amely rávilágít a kritikus infrastruktúrák sérülékenységére egy olyan világban, ahol az olajszállító tartályhajók lefoglalása és a szervertermek megbénítása egyazon stratégiai célrendszer részét képezi.

Rekonstruálva a PDVSA-incidens eseményeit, feltárható annak geopolitikai háttere, az Egyesült Államok által indított Operation Southern Spear hadművelet okai, továbbá az eset összehasonlítható olyan, az iparágat korábban megrázó hasonló eseményekkel, mint a Colonial Pipeline és a Saudi Aramco, valamint a 2019-es venezuelai áramszünet. Az incidens jól mutatja, hogy a modern olajiparban az adminisztratív adatfolyamokat biztosító IT rendszerek megbénítása ugyanolyan hatékony blokád-eszköz, mint a kikötők fizikai lezárása, az OT rendszerek feletti irányítás átvétele. Ez a két dimenzió együtt pedig kiemelkedő kockázatot jelent a nemzetgazdaságokra.

A 2025. decemberi PDVSA-incidens

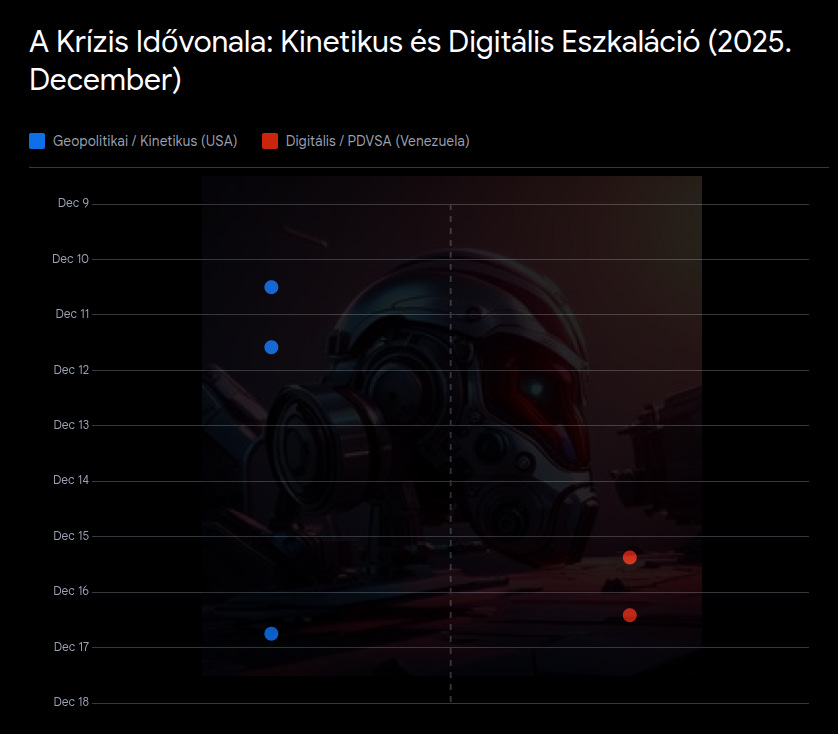

A venezuelai válság 2025 végére új, drámai szakaszba lépett. A politikai szembenállás Caracas és Washington között a diplomáciai jegyzékváltások szintjéről a közvetlen fizikai és digitális konfrontáció szintjére emelkedett. A PDVSA elleni támadás megértéséhez elengedhetetlen az események pontos rekonstrukciója, amely rávilágít az ok-okozati összefüggésekre, vagy legalábbis azokra az egybeesésekre, amelyek a konfliktus narratíváját formálják.

A válság előszele: A Skipper tanker lefoglalása

2025. december 10-én az Egyesült Államok parti őrsége és az FBI közös művelet keretében a nyílt tengeren elfogta és lefoglalta a Skipper (IMO #9304667) nevű nyersolajszállító tankhajót. Ez a hajó, amely korábban Adisa néven volt ismert, a vádak szerint az Iráni Forradalmi Gárda (IRGC-QF) és a Hezbollah támogatására létrehozott olajcsempész-hálózat része volt.

A lefoglalás jelentősége túlmutat egyetlen hajó elvesztésén. Ez volt az első ilyen jellegű nyílt tengeri beavatkozás évek óta, amelyet Donald Trump elnök adminisztrációja a maximális nyomásgyakorlás politikájának részeként, illetve az Operation Southern Spear hadművelet első látványos sikereként kommunikált. A hajó mintegy 1,85 millió hordó venezuelai nyersolajat szállított, amelynek elvesztése önmagában is súlyos érvágás a forráshiányos Maduro-kormánynak. A Fehér Ház szóvivője, Karoline Leavitt megerősítette, hogy az USA szándékában áll az olajrakomány elkobzása és értékesítése egy jogi eljárás keretében.

Ez a kinetikus tengeri akció azonnali dominóhatást váltott ki. Más, Venezuela felé tartó tankhajók visszafordultak, tartva a hasonló amerikai fellépéstől, ami máris zavarokat okozott az exportlogisztikában. Ebben a felfokozott, paranoid légkörben érte a PDVSA-t a kibertámadás.

A digitális bénultság

A fizikai beavatkozást követő napokban, december 12. és 14. között a PDVSA belső informatikai rendszereiben kritikus hibák léptek fel. Bár a hivatalos bejelentés csak december 15-én, hétfőn történt meg, belső források szerint a támadást már napokkal korábban észlelték.

A támadás technikai lefolyása a rendelkezésre álló információmorzsák alapján klasszikus, de rendkívül hatékony mintázatot követett:

Behatolás és terjedés: A támadók egy zsarolóvírus variánst juttattak a hálózatba. A fertőzés gyorsan terjedt az adminisztratív rendszereken keresztül.

A védekezés kudarca: Ironikus módon a rendszerek összeomlását részben a védelmi mechanizmusok aktiválódása gyorsította fel. A jelentések szerint a vírusirtó szoftverek reakciója, vagy az IT-személyzet pánikszerű kísérlete a fertőzés izolálására a teljes adminisztratív hálózat leállását eredményezte. A dolgozókat utasították, hogy válasszák le gépeiket a hálózatról és a VPN alapú távoli hozzáférést a külsős munkavállalók számára azonnal letiltották.

Rendszerszintű leállás: A PDVSA weboldala elérhetetlenné vált, a belső kommunikációs csatornák megszakadtak. A vállalat “agyhalál” állapotba került: bár a fizikai infrastruktúra, a kutak, a finomítók elvileg működőképes maradtak, az azokat irányító adminisztratív rendszer leállt.

Narratívák harca: Állami hátterű szabotázs vagy kiberbűnözői tevékenység?

Az incidens nyomán azonnal totális információs csetepaté tört ki, amelyben két, egymással kibékíthetetlen narratíva csapott össze. Az igazság vélhetően e két végpont között, vagy azok sajátos keverékében rejlik.

A hivatalos venezuelai narratíva: Háborús cselekmény: A PDVSA és a venezuelai olajminisztérium kommunikációja azonnal és egyértelműen az Egyesült Államokat tette felelőssé. A közlemények aljas akciónak és nemzetközi kalózkodásnak nevezték a történteket, amelyeket külföldi érdekek és hazai kollaboránsok hajtottak végre. Nicolás Maduro kormánya szerint a kibertámadás nem véletlen, hanem a Skipper lefoglalásával összehangolt hadművelet része, amelynek célja Venezuela szuverén erőforrásainak elrablása és a kormány megdöntése. Ez a retorika illeszkedik a rezsim hosszú távú kommunikációs stratégiájába, amely minden belső kudarcot, legyen az áramszünet vagy olajipari baleset, külső szabotázsként keretez át, ezzel erősítve a bunker-mentalitást és elterelve a figyelmet a karbantartások hiányáról.

A szakértői és belső narratíva: Ransomware és elhanyagoltság: A kiberbiztonsági szakértők és a Reuters által megszólaltatott belső források képe azonban teljesen más. A bizonyítékok, és azok hiánya, nem támasztanak alá egy állami szintű, US Cyber Command által kivitelezett támadást. Ehelyett a jelek egy klasszikus, pénzügyi motivációjú zsarolóvírus-támadásra utalnak. A dolgozók beszámolói szerint a rendszerek titkosítva lettek, ami a zsarolóvírusok védjegye. Ebben az olvasatban a PDVSA nem egy katonai csapás áldozata, hanem saját elavult infrastruktúrájának és hiányos kiberbiztonsági kultúrájának köszönheti a helyzetet. A zsarolóvírus-csoportok gyakran támadnak úgy, hogy a geopolitikai feszültség nem feltétlenül az ok, csupán a körülmény, amely elvonja a figyelmet a védekezésről. Ugyanakkor nem zárható ki teljesen, hogy állami szereplők álcázott ransomware támadást hajtottak végre, hogy a felelősséget elkenjék, de erre konkrét technikai bizonyíték jelenleg nem áll rendelkezésre.

Operatív hatások: Az exportlogisztika összeomlása

Függetlenül a támadó kilététől, az eredmény a PDVSA exportképességének megbénulása. Bár a vállalat vezetése azt állította, hogy a termelés zavartalan, az olajiparban a kitermelés mit sem ér, ha az árut nem lehet elszállítani. A támadás legsúlyosabb következménye a rakodási utasítások (loading instructions) és a szállítmányozási dokumentáció (Bill of Lading) digitális feldolgozásának leállása volt. A modern tengeri szállítmányozás elképzelhetetlen a fenti digitális tanúsítványok nélkül, így ezek hiányában a hajók nem hagyhatják el a kikötőt, a vevők nem fizetnek, a biztosítók nem fedezik az utat. A források szerint a PDVSA munkatársai kénytelenek voltak kézzel írt nyilvántartásokra és papíralapú ügyintézésre áttérni. Ez a módszer a 21. századi, komplex logisztikai láncokban fenntarthatatlan lassulást, hibákat és átláthatatlanságot eredményez. Egy olyan vállalatnál, amely szankciók miatt eleve kénytelen bonyolult, rejtett árnyékflotta útvonalakon keresztül értékesíteni olaját Kínának és más partnereknek, az adminisztratív káosz végzetes lehet a bevételekre nézve.

Geopolitikai megközelítés: Az Operation Southern Spear és a tengeri blokád

A PDVSA elleni támadás nem légüres térben történt. 2025 decemberére az Egyesült Államok Venezuela-politikája a gazdasági szankcióktól a nyílt katonai nyomásgyakorlás felé mozdult el. Az Operation Southern Spear névre keresztelt hadművelet keretében az USA soha nem látott haditengerészeti erőt vonultatott fel a Karib-térségben.

Az amerikai katonai jelenlét és a blokád

Donald Trump elnök és Pete Hegseth védelmi miniszter bejelentései alapján az USA célja a narko-terrorizmus elleni harc és a saját nemzetünk védelme. A valóságban ez a művelet egy konkrét tengeri blokádot valósít meg Venezuela partjainál. A térségbe vezényelték a USS Gerald R. Ford repülőgép-hordozót és kísérő harccsoportját, mintegy 4000 tengerésszel, vadászgépekkel és rombolókkal. Ez a hidegháború, konkrétan az 1962-es kubai rakétaválság óta a legnagyobb amerikai katonai koncentráció a régióban. Trump elnök retorikája is eszkalálódott, a Truth Social platformon teljes és totális blokádot hirdetett minden Venezuela felé tartó vagy onnan induló olajszállító tartályhajó ellen. A blokád célja, hogy fizikailag elvágja a Maduro-rezsimet fő bevételi forrásától, az olajexporttól, és kikényszerítse az államosított amerikai eszközök visszaadását.

Nemzetközi reakciók: Nagyhatalmi törésvonalak

A blokád és az agresszív fellépés azonnali ellenreakciót váltott ki Venezuela szövetségeseiből, Oroszországból és Kínából, ami a konfliktust globális szintre emelte.

Oroszország: A moszkvai külügyminisztérium élesen elítélte a blokádot, veszélyes eszkalációnak nevezve azt, és felszólította Washingtont a helyzet de-eszkalációjára. Oroszország megerősítette szolidaritását a Maduro-kormánnyal, és figyelmeztetett, hogy az USA végzetes hibát követhet el.

Kína: Peking, amely a venezuelai olaj legnagyobb vásárlója (gyakran a feketepiacon keresztül), szintén megtörte a csendet. Támogatta Venezuela kérését az ENSZ Biztonsági Tanácsának rendkívüli összehívására, és elítélte az egyoldalú kényszerítő intézkedéseket.

Ezek a reakciók jelzik, hogy a venezuelai krízis nem csupán regionális ügy, hanem a nagyhatalmi vetélkedés egyik forró pontja. Az orosz és kínai érdekeltségek közvetlen veszélybe kerültek az amerikai blokád és a PDVSA megbénulása miatt.

A szankciós politika és a szürke zónás hadviselés

Az események rávilágítanak a modern hadviselés szürke zónájára, ahol a háború és a béke közötti határ elmosódik. A blokád jogi értelemben háborús cselekménynek tekinthető, de az USA ezt a zankciók érvényesítése, drogellenes harc érdekében kifejtett rendészeti intézkedésként keretezi. Ebbe a szürke zónába illeszkedik tökéletesen a kibertámadás is. Míg egy rakétacsapás egyértelmű hadüzenet lenne, egy zsarolóvírus-támadás, amely véletlenül egybeesik a blokáddal, lehetővé teszi a tagadást, miközben ugyanazt a stratégiai célt, az ellenség gazdasági kivéreztetését éri el. A PDVSA esete azt mutatja, hogy a szankciók által már meggyengített, technológiailag elavult infrastruktúra ideális célpont ebben a típusú hadviselésben.

1. összehasonlító esettanulmány: A Colonial Pipeline és a zsarolóvírusok

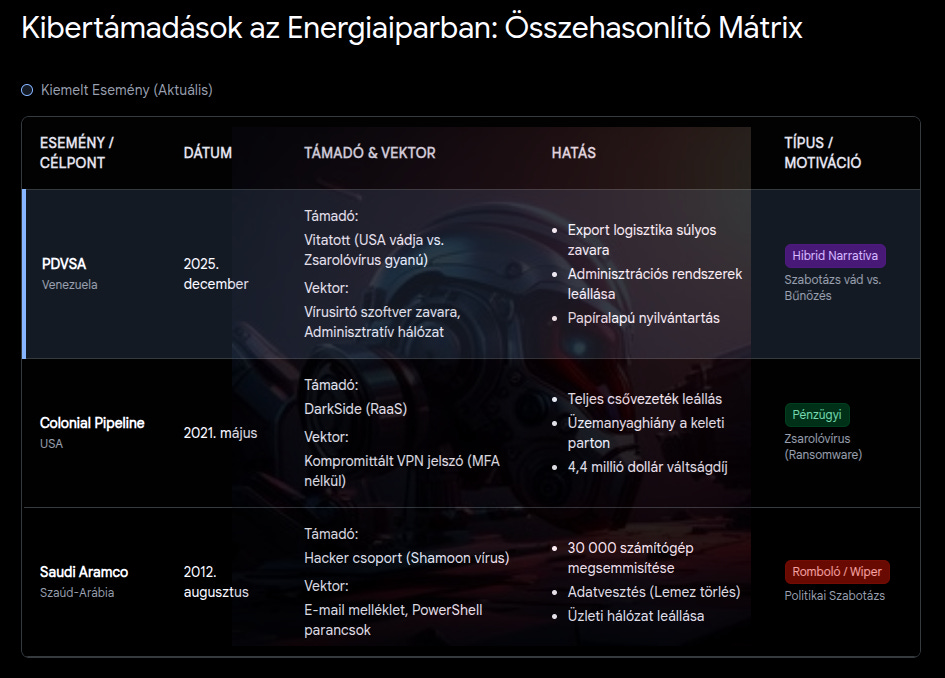

A 2025-ös PDVSA-incidens legközelebbi technikai és operatív analógiája a Colonial Pipeline elleni 2021-es támadás. Bár a politikai kontextus eltérő, a technológiai sebezhetőség és a dominóhatás mechanizmusa kísértetiesen hasonló.

A DarkSide támadás technológiája és pszichológiája

2021. május 7-én a DarkSide nevű, kelet-európai bűnözői csoport támadást indított az USA keleti partvidékének üzemanyag-ellátásáért felelős Colonial Pipeline ellen. A támadás vektoraként egyetlen kompromittált jelszó szolgált, amely egy már nem használt VPN-fiókhoz tartozott. Súlyosbító tényező volt, hogy a fiók nem volt védve többfaktoros hitelesítéssel. A DarkSide egy Ransomware-as-a-Service (RaaS) modellt működtetett, ahol a fejlesztők bérbe adják a kártékony kódot más bűnözőknek, és osztoznak a bevételen. Ez az üzleti modell demokratizálta a kiberbűnözést, lehetővé téve, hogy kevésbé képzett támadók is csapást mérjenek kritikus infrastruktúrákra.

A dominó-hatás: IT-leállásból fizikai ellátási válság

A legfontosabb párhuzam a PDVSA esetével a támadás hatásmechanizmusa. A Colonial Pipeline esetében a zsarolóvírus kizárólag az IT (üzleti/számlázási) hálózatot fertőzte meg, az OT (vezérlő) rendszereket nem érte el. Ennek ellenére a vállalat vezetése úgy döntött, hogy leállítja a teljes fizikai csővezetéket. A döntés oka tisztán gazdasági és adminisztratív volt: a számlázási rendszer nélkül a vállalat nem tudta nyomon követni, hogy melyik ügyfélnek mennyi üzemanyagot szállított, és hogyan számlázza ki azt. Ha nem tudod mérni és számlázni, nem szállítasz elv alapján leállt a szállítás. Ez pontosan ugyanaz a probléma, amivel a PDVSA szembesült 2025-ben: a loading instructions és a digitális papírok hiánya miatt állt le az export, nem azért, mert a szivattyúk elromlottak volna.

Tanulságok a PDVSA számára: A kiberhigiénia ára

A Colonial Pipeline végül kifizette a 4,4 millió dolláros váltságdíjat, hogy megkapja a visszafejtő kulcsot, bár a helyreállítás még így is lassú volt. A PDVSA esetében nem tudni, történt-e kifizetés, de a szankciók miatt ez rendkívül bonyolult lenne. A tanulság egyértelmű: a modern olajiparban az adminisztrációs IT hálózat is kritikus infrastruktúra. Az olyan alapvető higiéniai lépések elmulasztása, mint az MFA bevezetése, a VPN-hozzáférések rendszeres felülvizsgálata és a hálózati szegmentáció hiánya, nemzetbiztonsági kockázatot jelent. A PDVSA, amely évek óta forráshiánnyal küzd, valószínűleg nem tudta ezeket a sztenderdeket tartani, így vált könnyű célponttá.

2. összehasonlító esettanulmány: A Shamoon vírus és a politikai célú adatmegsemmisítés (Saudi Aramco)

Míg a Colonial Pipeline esete a profitorientált bűnözést példázza, a Saudi Aramco elleni 2012-es Shamoon-támadás a kiberhadviselés pusztítóbb, politikai indíttatású arcát mutatja meg. Ez a forgatókönyv áll legközelebb ahhoz, amit a venezuelai kormány háborús cselekményként emleget.

A wiper vírusok működése

2012 augusztusában, a Ramadán idején, a Shamoon (más néven Disttrack) vírus mintegy 30 000 munkaállomást tett tönkre a szaúdi állami olajóriásnál, a Saudi Aramco-nál. A Shamoon nem zsarolóvírus volt, hanem egy wiper, azaz törlő, megsemmisítő program. A kártevő működése brutális és visszafordíthatatlan volt, mivel felülírta a számítógépek Master Boot Record-ját (MBR) és a fájlrendszert, fizikailag használhatatlanná téve a merevlemezeket. A gépek nem indultak újra, és az adatokat nem lehetett visszaállítani. Szimbolikus üzenetként a fertőzött gépek képernyőjén egy égő amerikai zászló képe jelent meg.

A 2012-es támadás geopolitikai háttere

A támadást széles körben Iránnak, illetve az iráni támogatású Cutting Sword of Justice csoportnak tulajdonították. A motiváció tisztán politikai volt, válaszcsapásnak szánták az iráni atomprogramot ért Stuxnet-támadásra és Szaúd-Arábia regionális politikájára. A következmények drámaiak voltak, az Aramco hetekre visszasüllyedt a papírkorszakba. A vállalat kénytelen volt a világpiacon elérhető merevlemezek jelentős részét felvásárolni, hogy pótolja a megsemmisült hardvereket, miközben az olajkitermelést manuálisan próbálták fenntartani. Bár az olajáramlás nem állt le teljesen, a vállalat működési hatékonysága és reputációja súlyos csapást szenvedett.

A Shamoon-forgatókönyv relevanciája Venezuelában

A PDVSA vezetői valószínűleg a Shamoon-típusú támadástól tartanak a leginkább. Amikor a Maduro-kormány kiberkalózkodásról és az infrastruktúra elpusztítására irányuló kísérletről beszél, egy ilyen megsemmisítő csapást vizionál. Bár a 2025-ös PDVSA incidens során zsarolóvírusra utaló jelek mutatkoztak, a geopolitikai feszültség növeli annak az esélyét, hogy a jövőben Venezuela is egy valódi wiper támadás célpontjává váljon. Az Operation Southern Spear kontextusában egy ilyen támadás végleg térdre kényszeríthetné a rezsimet, teljesítve a blokád céljait anélkül, hogy egyetlen amerikai katona partra szállna.

3. összehasonlító esettanulmány: A 2019-es venezuelai áramszünet

Az igazság és a propaganda szétválasztásához a legjobb mankót a 2019-es nagy venezuelai áramszünet elemzése nyújtja. Ez az esemény világított rá először arra, hogyan használja a caracasi vezetés a kiber-narratívát a saját infrastrukturális kudarcainak leplezésére.

A Guri-gát összeomlása: mérnöki tények vs. politikai propaganda

2019 márciusában Venezuela 23 államából 18 borult sötétségbe napokra, ami humanitárius katasztrófát okozott. Nicolás Maduro elnök azonnal elektromágneses támadást és az USA által vezérelt kiber-szabotázst kiáltott, azt állítva, hogy a Guri-vízerőmű számítógépes SCADA vezérlését hackelték meg távolról. A független mérnöki vizsgálatok és belső források azonban hamarosan cáfolták ezt. A valódi ok sokkal prózaibb és elkeserítőbb volt: a Guri-gátból induló 765 kilovoltos távvezetékek alatt elhanyagolták a növényzet irtását. A száraz évszakban egy bozóttűz keletkezett, amely túlmelegítette a vezetékeket. A védelmi rendszer automatikusan leoldott, ami felborította a terheléselosztást, és a turbinák leállását eredményezte. A katasztrófát tehát nem egy washingtoni hacker, hanem a karbantartás hiánya és a szakképzett munkaerő elvándorlása okozta.

A kiber-bűnbakképzés pszichológiája

A 2019-es eset mintázata 2025-ben is ismétlődik. A kiber-szabotázs vádja politikailag rendkívül hasznos a rezsim számára:

Felmentés: Mentesíti a kormányt a felelősség alól az infrastruktúra lerohasztásáért.

Mozgósítás: Külső ellenségképet teremt, amely ellen egységbe lehet hívni a nemzetet.

Bizonyíthatatlanság: A kiberteret nehéz auditálni, a lakosság nem tudja ellenőrizni, hogy valóban hackerek támadtak-e, vagy csak egy transzformátor égett le.

A PDVSA 2025-ös kommunikációja, ami a technikai részletek helyett az imperialista agressziót hangsúlyozza, egyértelműen ezt a jól bevált forgatókönyvet követi. Ez azonban veszélyes játék, mert ha a diagnózis politikai, akkor a katonai készültség nem fogja megoldani a valódi problémát, az IT-biztonsági rések és elavult rendszerek kijavítatlanok maradnak.

IT és OT konvergencia az olajiparban

A geopolitikai elemzés mögött egy mélyebb, technológiai válság húzódik meg, amely az egész iparágat érinti, de Venezuelában az egyik legakutabb. Ez az Információs Technológia (IT) és az Operatív Technológia (OT) kényszerű, de gyakran sérülékeny összefonódása.

A légrés (Air Gap) mítosza

Hagyományosan az olajipari vezérlőrendszereket (SCADA, PLC, amelyek a szelepeket és szivattyúkat irányítják) fizikailag elszigetelték az internettől és a vállalati hálózattól. Ezt nevezték légrésnek. A modern iparban azonban ez a szeparáció már nem létezik. A hatékonyság iránti igény megkövetelte, hogy a termelési adatok valós időben jussanak el a menedzsmenthez, a számlázáshoz és a logisztikához. Ez a konvergencia hidat vert a két világ között. A PDVSA és a Colonial Pipeline esete is bizonyítja, hogy a támadók ezen a hídon keresztül képesek hatni a fizikai világra. Ha az IT hálózat fertőződik, a biztonság érdekében gyakran le kell választani az OT rendszereket is, vagy azok működése válik értelmetlenné az irányító adatok nélkül.

A patching paradoxon és az elavult rendszerek

Az OT rendszerek védelme alapvetően különbözik az IT-től. Míg egy Windows szervert hetente frissítenek, egy finomítói vezérlőrendszert évtizedekre terveznek, és gyakran elavult operációs rendszereken futnak. Ezeket a rendszereket nem lehet csak úgy leállítani egy frissítés miatt, mert az termeléskiesést és biztonsági kockázatot jelent. Ezt nevezzük patching paradoxonnak. A rendszerek tele vannak ismert sebezhetőségekkel, de a javításuk kockázatosabbnak tűnik, mint a sebezhetőség maga. Venezuelában ezt súlyosbítja az embargó, mert a PDVSA nem jut hozzá legális szoftverfrissítésekhez és támogatáshoz a nyugati gyártóktól, így rendszerei egyre inkább elavulnak és védtelenné válnak.

Az USB-alapú fenyegetések reneszánsza az ipari környezetben

A Honeywell 2025-ös jelentése rámutatott egy aggasztó trendre: az USB-alapú támadások 46%-os növekedésére az ipari környezetben. Amikor a hálózati kapcsolatot korlátozzák, a dolgozók gyakran pendrive-okon kezdik hordozni az adatokat az elszigetelt rendszerek között. Ez a gyakorlat ideális terjedési útvonal a kártevőknek, amelyek így átugorják a tűzfalakat. A PDVSA-nál, ahol a hálózati leállás miatt kézi adatfeldolgozásra tértek át, valószínűsíthető, hogy az adathordozók ellenőrizetlen használata tovább súlyosbította a fertőzést vagy akadályozta a helyreállítást.

Az energia szektor védelme a hibrid fenyegetések korában

A PDVSA elleni 2025-ös támadás tanulságai messze túlmutatnak Venezuela határain. Az eset rávilágít arra, hogy az energiabiztonság ma már nem csupán geológiai (hol van az olaj?) vagy logisztikai (hogy visszük el?), hanem alapvetően kiberbiztonsági kérdés.

A kiber-blokád hatékonysága: Az események bebizonyították, hogy egy ország olajexportját nem szükséges hadihajókkal körülzárni. Elegendő megbénítani azokat a szervereket, amelyek a szállítmányokat adminisztrálják. A digitális blokád olcsóbb, kisebb politikai kockázattal jár, és nehezebb bizonyítani, mint a tengeri blokádot, bár a jelen esetben a kettőt kombinálták a maximális hatás érdekében.

Hibrid hadviselés a gyakorlatban: Az Operation Southern Spear és a kibertámadás időbeli egybeesése tankönyvi példája a hibrid hadviselésnek. A kinetikus nyomás pánikot és kapkodást szül, ami növeli a hibázás lehetőségét és a sebezhetőséget a digitális térben.

A védelem aszimmetriája: A támadónak elég egyetlen rést találnia, míg a védőnek mindenhol, minden időpillanatban tökéletesen kell védekeznie. Egy forráshiányos, szankciók által sújtott szervezet számára ez lehetetlen küldetés.

Az olajipar szereplőinek fel kell készülniük arra, hogy a jövő konfliktusaiban ők lesznek az elsődleges célpontok. A védekezés kulcsa nem csupán a technológia, hanem a reziliencia növelése:

Manuális vészhelyzeti tervek: A vállalatoknak képesnek kell lenniük analóg módon, papír alapon is működni krízishelyzetben, hogy a digitális leállás ne jelentsen azonnali exportstopot.

IT/OT szegmentáció: A fizikai biztonság érdekében a termelési rendszereket radikálisan el kell választani az adminisztrációtól, még a kényelem és hatékonyság rovására is.

Geopolitikai kockázatelemzés: A kiberbiztonsági stratégiát össze kell hangolni a geopolitikai elemzéssel. Amikor a nemzetközi feszültség nő a digitális védelem szintjét is emelni kell.

A PDVSA esete intő jel minden nemzet számára: a 21. században az olaj nem a csővezetékben, hanem az adatbázisban folyik. Aki az adatot uralja, az uralja az energiát.