Kibertámadás a román Vízügyi Igazgatóság ellen

Gyorsjelentés a romániai vízgazdálkodási kritikus infrastruktúrát ért rendszerszintű kibertámadásról (2025. december)

Súlyos kiberbiztonsági incidens érte Románia vízgazdálkodásért felelős központi szervét. A támadás során ismeretlen elkövetők titkosították az intézmény informatikai rendszereinek jelentős részét, és váltságdíjat követelnek az adatok helyreállításáért. A román hatóságok, köztük a DNSC – Országos Kiberbiztonsági Igazgatóság, megerősítették a támadás tényét, de határozottan elzárkóznak a fizetéstől. A vízellátás és a gátak fizikai biztonsága nincs veszélyben.

Az incidens részletei

A kártékony kód terjedése rendkívül gyors és agresszív volt, ami arra utal, hogy a támadók már hosszabb ideje a hálózatban tartózkodtak (dwell time), feltérképezték a topológiát, és megszerezték a domain adminisztrátori jogosultságokat. A támadás nem korlátozódott a bukaresti központra, a 11 területi igazgatóságból 10 azonnal elesett.

Időpont: A támadást 2025. december 20-án (szombaton) észlelték.

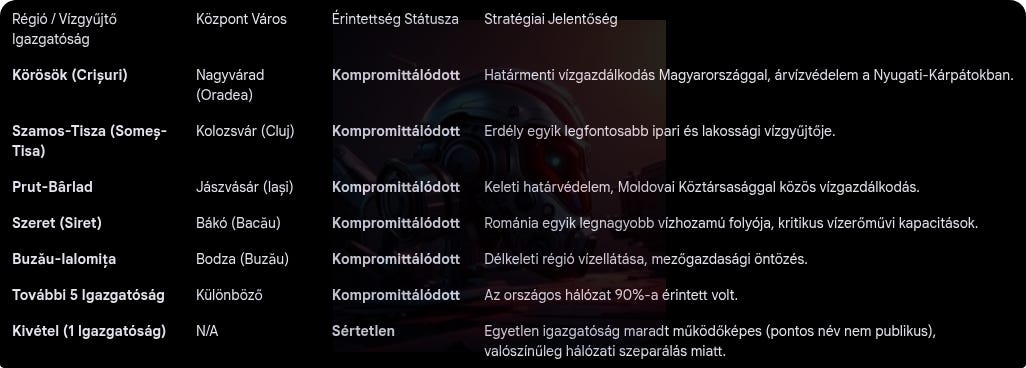

Kiterjedés: A támadás az országos központon kívül a 11 területi vízügyi igazgatóságból 10-et érintett (pl. a Szamos-Tisza, Maros, Körösök, Bánság, Szeret stb. vízgyűjtőit).

Érintett rendszerek: Becslések szerint mintegy 1000 informatikai eszköz és rendszer kompromittálódott.

Szerverek és munkaállomások.

Térinformatikai (GIS) rendszerek.

Levelezőrendszerek és az intézmény hivatalos weboldala (amely a jelentés írásakor is elérhetetlen).

Technikai háttér

A szakértői vizsgálatok alapján nem egy klasszikus, külső kártékony kódot használó zsarolóvírus-csoport állhat a háttérben, hanem egy kifinomultabb, „élő” támadás.

Módszer: A támadók a Windows operációs rendszerek beépített titkosító eszközét, a BitLocker funkciót használták fel az adatok zárolására. Ez arra utal, hogy rendszergazdai szintű hozzáférést szereztek a hálózathoz.

Behatolás és jogosultság: A támadók (valószínűleg adathalászat vagy sérülékenység-kihasználás útján) bejutottak a hálózatba, és megszerezték az Active Directory (AD) irányítását.

Kiosztás (Deployment): Csoportházirend (Group Policy Object - GPO) vagy PowerShell szkriptek segítségével utasítást küldtek mintegy 1000 végpontnak a BitLocker aktiválására.

A csapda: A titkosítási folyamat során a helyreállítási kulcsokat nem az intézmény szervereire mentették, hanem a támadók által kontrollált külső helyre, vagy egyszerűen törölték azokat a helyi gépekről, miután a jelszót megváltoztatták.

Hatás: A gépek újraindításakor a rendszer a BitLocker feloldó jelszót kérte, amelyet csak a támadók ismertek.

Követelés: A hackerek üzenetet hagytak a rendszerekben, amelyben 7 napos határidőt szabtak a kapcsolatfelvételre és a tárgyalások megkezdésére a váltságdíj összegéről.

Hatások és következmények

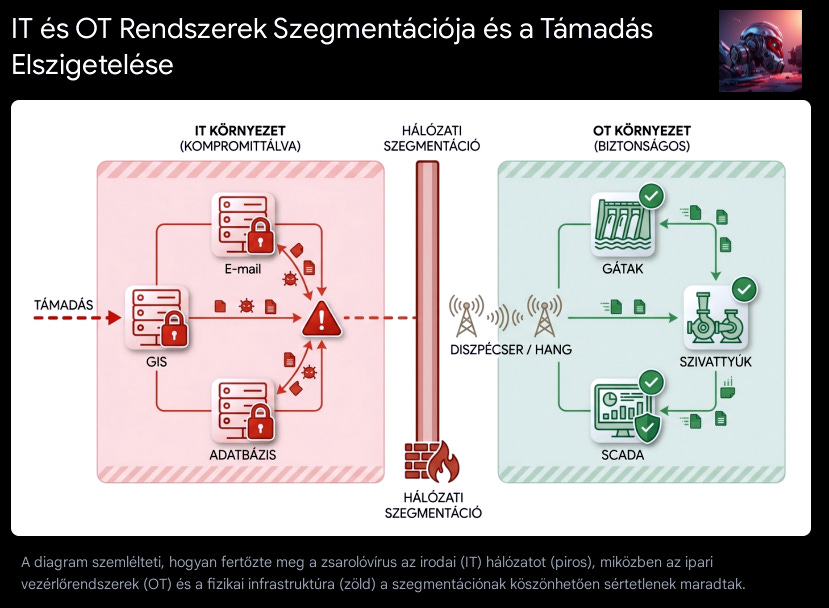

Kritikus infrastruktúra: A DNSC és az ANAR megerősítette, hogy az OT (Operational Technology) rendszereket nem érintette a támadás. A gátak, zsilipek, szivattyúállomások vezérlése működőképes maradt.

Ennek oka a hálózati architektúrában keresendő, amelyet gyakran “légrésnek” (air-gap) vagy szigorú zónás szegmentációnak neveznek.

Adatvesztés: A belső kommunikáció és az adminisztráció jelentősen sérült, mivel a dolgozók nem férnek hozzá a fájljaikhoz és levelezésükhöz.

Hivatalos válaszlépések

A Román Nemzeti Kiberbiztonsági Igazgatóság (DNSC) átvette az ügy kezelését.

Álláspont: A hivatalos ajánlás szerint nem fizetnek váltságdíjat, és nem is lépnek kapcsolatba a zsarolókkal, mivel ez csak bátorítaná a hasonló bűncselekményeket.

Helyreállítás: Jelenleg zajlik a rendszerek tisztítása és a biztonsági rések befoltozása. A szakemberek arra kérték a lakosságot és a partnereket, hogy ne keressék a vízügy informatikusait, hogy azok a helyreállításra koncentrálhassanak.

Helyi operátorok: A gátaknál és zsilipeknél szolgálatot teljesítő személyzet manuálisan vagy helyi vezérlőpaneleken keresztül irányította a berendezéseket, nem központilag.

Hangalapú kommunikáció: Az adatok továbbítása és a parancsok kiadása telefonon, mobilhálózaton és URH rádión keresztül történt a diszpécserek között.

Biztonsági kockázatok: Bár ez a módszer biztosítja a folytonosságot, növeli az emberi hiba kockázatát, lassítja a reakcióidőt árvíz esetén, és megnehezíti az országos szintű, valós idejű koordinációt.

Következmények

Az eset rávilágít a közműszolgáltatók és a kritikus infrastruktúrák sérülékenységére. Bár a fizikai katasztrófát sikerült elkerülni, az adminisztrációs kár és az adatvesztés mértéke jelentős. Az ügyben bűnügyi nyomozás is indult.

A DNSC és az SRI vizsgálata során kiderült, hogy az Apele Române informatikai rendszerei a támadás időpontjában nem voltak integrálva a nemzeti kritikus IT&C infrastruktúrák védelmi rendszerébe, amelyet az SRI Cyberint központja (CNC) üzemeltet.

Ez a tény megdöbbentő, figyelembe véve az ANAR kritikus szerepét. A Cyberint rendszer valószínűleg képes lett volna:

Korai észlelésre: a hálózati forgalom elemzésével észlelni a gyanús adatmozgásokat vagy a Command & Control szerverekkel való kommunikációt,

cybert hreat intel elemzések megosztására: figyelmeztetni az intézményt az éppen terjedő zsarolóvírus-kampányokra.

A mulasztás oka valószínűleg bürokratikus akadályokban vagy forráshiányban keresendő. A támadás közvetlen következményeként bejelentették, hogy lépéseket kezdeményeztek az integrációra, hogy a jövőben intelligens technológiákkal védjék a hálózatot. Ez a reaktív, esemény utáni intézkedés tipikus példája a tűzoltás jellegű válságkezelésnek, amely sokba kerül az államnak.

Az Apele Române esete iskolapéldája annak, mi történik, ha egy stratégiai intézmény digitális érettsége megelőzi a kiberbiztonsági érettségét. A támadás sikeres volt az IT rétegben, de a védelmi mélység fizikai szintjei megakadályozták a katasztrófát. A jövőben azonban nem lehet kizárólag a szerencsére és a légrésre alapozni, a proaktív, integrált nemzeti védelem elengedhetetlen.