Letartóztatták a Mamont banki trójai fejlesztőit Oroszországban

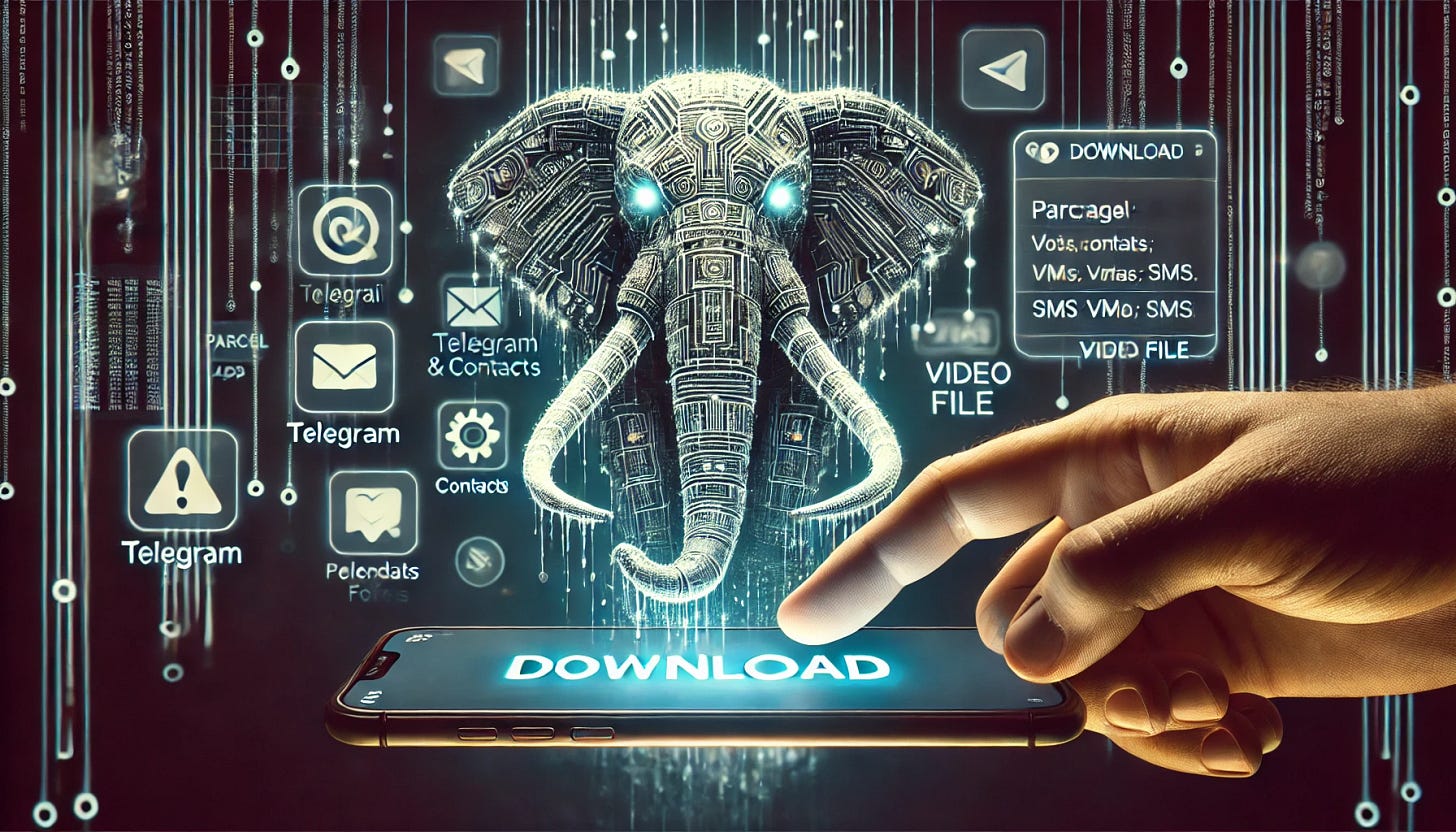

A bizalomra épített támadás újabb példája: a hamis alkalmazásként terjesztett Mamont malware több mint 300 kiberbűncselekményhez köthető.

A mobiltelefonokat célzó kibertámadások egyre gyakoribbak és ezzel párhuzamosan egyre kifinomultabb módszereket alkalmaznak a támadók. Ritkán kerül azonban napvilágra olyan hatósági fellépés, mint amilyenre március végén került sor Oroszországban: a Belügyminisztérium közleménye szerint három személyt tartóztattak le a …